Rola sieci dla gości jest zawarta w samej nazwie. Nie ma tu ukrytego haczyka – chodzi o zapewnienie dostępu do sieci dla urządzeń odwiedzających daną organizację. Na jakiej zasadzie działa jednak Guest Wi-Fi? Do jakich zasobów mają dostęp użytkownicy? I wreszcie, jakie urządzenia zazwyczaj podłączają się do sieci dla gości? Odpowiedzi na te pytania wcale nie są takie oczywiste!

Zarys koncepcji

Pojęcie Guest Wi-Fi znane jest od kilkunastu lat. W tym czasie zmieniały się urządzenia, oprogramowanie i dostępne funkcjonalności, ale ogólna idea pozostała ta sama. Celem sieci Guest Wi-Fi jest przede wszystkim zapewnienie dostępu do Internetu użytkownikom łączącym się bezprzewodowo.

Słyszałeś o publicznej sieci dla gości? A może bardziej kojarzysz pojęcie Hotspot? Otóż pojęcie sieci dla gości zawiera się w tematyce Hotspot. Idea jest ta sama, czyli umożliwienie dostępu do Internetu, przy czym pojęcie Hotspot dotyczy bardziej sieci publicznych i dowolnych użytkowników będących w zasięgu sieci Wi-Fi. Przykładem mogą być darmowe miejskie sieci bezprzewodowe, sieci hotelowe, na dworcach, w restauracjach itp. Natomiast celem Guest Wi-Fi w środowisku Enterprise jest świadczenie tej samej usługi, ale dla wybranych użytkowników przebywających na terenie przedsiębiorstwa, firmy, biura. Zmienia się zatem miejsce wykorzystania technologii i rodzaj odbiorcy tej usługi.

W tym artykule poruszam przede wszystkim zagadnienie Guest Wi-Fi w sieciach Enterprise, które charakteryzuje się dedykowanymi i często bardziej skomplikowanymi rozwiązaniami, niż ma to miejsce w sieciach publicznych i domowych.

Architektura sieci dla gości w środowisku Enterprise

Do stałych charakterystyk sieci Guest Wi-Fi można zaliczyć następujące cechy:

- nie ma potrzeby instalacji dedykowanych urządzeń sieciowych, korzystamy z istniejącej infrastruktury sprzętowej (tej samej, co dla wewnętrznej sieci korporacyjnej),

- wprowadzamy dedykowane SSID dla gości, które logicznie oddzieli ich od sieci korporacyjnej,

- ruch użytkowników podłączonych do SSID dla gości powinien wpadać do dedykowanego VLANu i dedykowanej sieci, co pozwoli kontynuować logiczny podział,

- w najlepszym wypadku ruch powinien być tunelowany od Access Pointa do bezpiecznego miejsca w sieci, z którego klient może dostać się jedynie do Internetu,

- dostęp do Internetu jest możliwy wyłącznie po uwierzytelnieniu użytkownika poprzez Captive Portal (w większości przypadków, więcej o tym w dalszej części artykułu).

Jak już wspomniałem, użytkownicy bezprzewodowi podłączeni do sieci Guest Wi-Fi powinni mieć dostęp do Internetu. W przypadku środowiska Enterprise niezwykle ważną kwestią staje się bezpieczeństwo sieci wewnętrznej. Dlatego też należy zadbać o to, aby ruch użytkowników w sieci Guest Wi-Fi był oddzielony od zasobów sieci korporacyjnej. Poniżej przytaczam kilka możliwości uzyskania takiego rezultatu i jednocześnie pragnę jasno zaznaczyć, że nie są to wszystkie możliwe rodzaje wdrożeń.

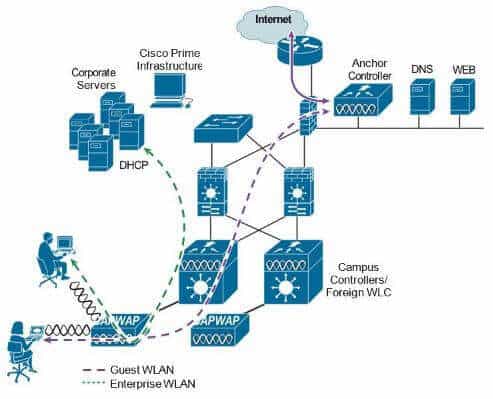

Guest Wi-Fi według Cisco

Rozwiązanie to oparte jest o wykorzystanie tzw. Lightweight Access Pointów działających z WLAN Controllerem. Poniższy rysunek obrazuje tę architekturę:

Przede wszystkim zacznijmy od zidentyfikowania elementów istotnych dla sieci Guest Wi-Fi. Mamy zatem:

- użytkownika Wi-Fi podłączonego do sieci bezprzewodowej dla gości,

- Lightweight Access Point rozgłaszający dedykowane SSID dla gości,

- WLAN Controller w sieci korporacyjnej, nazywany Foreign Controllerem,

- WLAN Controller w strefie DMZ (Demilitarized Zone), nazywany Anchor Controllerem umiejscowiony w sieci za firewallem,

- wyjście do Internetu.

Ruch od użytkownika Wi-Fi wysyłany jest bezprzewodowo do Access Pointa. Następnie ruch ten jest tunelowany do Foreign Controllera przy pomocy protokołu CAPWAP (tunel UDP), a dalej enkapsulowany w tunel EoIP (Ethernet over IP) i wysyłany do Anchor Controllera. W ten sposób ruch jest całkowicie oddzielony od sieci korporacyjnej, wychodząc z tunelu dopiero w strefie DMZ, skąd ma dostęp jedynie do Internetu.

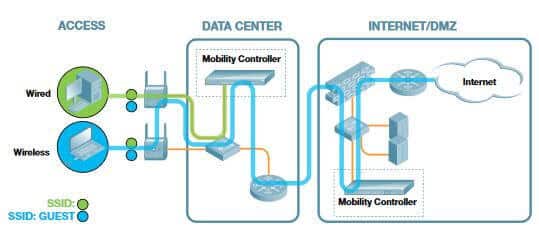

Guest Wi-Fi według Aruby

Aruba umożliwia konfigurację rozwiązania bardzo podobnego do Cisco, jednakże używając do tego odrębnej technologii i nazewnictwa. Poniższy rysunek obrazuje tę architekturę:

Lista urządzeń wymaganych do poprawnego wdrożenia jest bliźniaczo podobna, mamy zatem:

- użytkownika Wi-Fi podłączonego do sieci bezprzewodowej dla gości,

- Campus Access Point rozgłaszający dedykowane SSID dla gości,

- Mobility Controller w sieci korporacyjnej,

- Mobility Controller w strefie DMZ (Demilitarized Zone), umiejscowiony w sieci za firewallem,

- wyjście do Internetu.

Ruch od użytkownika Wi-Fi wysyłany jest bezprzewodowo do Access Pointa. Następnie ruch ten jest tunelowany przy pomocy tunelu GRE do Mobility Controllera znajdującego się w sieci korporacyjnej, a dalej innym tunelem GRE przesyłany jest do Mobility Controllera znajdującego się w strefie DMZ. W ten sposób ruch jest całkowicie oddzielony od sieci korporacyjnej, wychodząc z tunelu dopiero w strefie DMZ, skąd ma dostęp jedynie do Internetu.

Wykorzystanie VRF

Funkcjonalność VRF (Virtual Routing and Forwarding) pozwala logicznie oddzielić różne rodzaje ruchu przechodzącego przez to samo urządzenie fizyczne. W dużym skrócie technologia VRF pozwala danemu urządzeniu sieciowemu korzystać z wielu osobnych tablic routingu, umożliwiając tym samym kompletną separację logiczną ruchu. Sieci, dane i ogólnie ruch będący w danym VRF może poruszać się tylko w jego obrębie. Takie rozwiązanie pozwala na skuteczne odgrodzenie ruchu w sieci Guest W-Fi od sieci korporacyjnej, dzięki czemu możliwe jest zrezygnowanie z dedykowanego WLAN Controllera w strefie DMZ.

Taki ruch można nawet wypuszczać lokalnie omijając WLAN Controller, z którym powiązany jest Access Point. W tym przypadku ruch klienta bezprzewodowego trafia z Access Pointa bezpośrednio do dedykowanego VRF w sieci LAN. Takie rozwiązanie pozwala na korzystanie z lokalnego łącza internetowego i jest przydatne zwłaszcza wtedy, gdy WLAN Controller znajduje się w innej lokacji.

Dostęp do sieci dla gości

Kwestia dostępu do sieci dla gości również dostępna jest w kilku wariantach. Poniżej przytaczam kilka dostępnych metod.

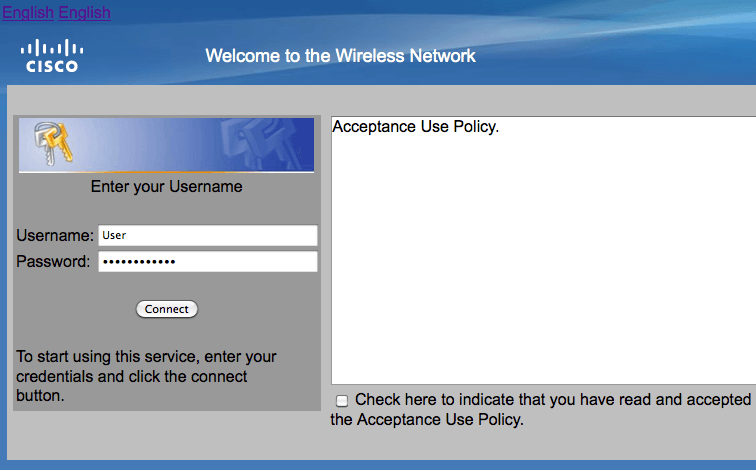

Web authentication

Jest to najpopularniejsza metoda zabezpieczenia dostępu do Guest Wi-Fi w środowisku Enterprise. Z punktu widzenia użytkownika końcowego jest to sieć typu Open Authentication, a więc nie jest wymagane posiadanie hasła w celu samego podłączenia się do tej sieci bezprzewodowej. Tak też to wygląda, użytkownik łączy się do sieci Guest Wi-Fi i otrzymuje adres IP. Co bardzo ważne, na tym etapie sieć powinna pozwolić wyłącznie na ruch protokołów DHCP i DNS dla takiego użytkownika. Następnie na podłączonym urządzeniu należy włączyć przeglądarkę i spróbować nawiązać połączenie z dowolną stroną www. Takie połączenie zostanie przekierowane na tzw. Captive Portal (często określany także mianem Splash Page). Poniższa grafika przedstawia przykładową stronę Captive Portal.

Na tym etapie możemy spotkać kilka wariantów, które mogą być skonfigurowane przez administratora danej sieci Guest Wi-Fi. Są to między innymi poniższe opcje, które mogą występować w dowolnych zestawach:

- miejsce na wpisanie loginu i hasła z Vouchera, czyli swego rodzaju karty dostępu, która zawiera dane logowania i najczęściej jest dostarczana użytkownikom na ich adres e-mail,

- miejsce na wpisanie adresu e-mail, który może posłużyć jako identyfikator użytkownika (w mojej opinii bardzo naiwne podejście),

- odnośnik do regulaminu sieci bezprzewodowej wraz z przyciskiem do akceptacji.

Dopiero po wykonaniu akcji, które zostały wskazane na Captive Portal, użytkownik uzyska dostęp do Internetu.

Pre-shared Key

Rozwiązanie najczęściej spotykane w hotelach i restauracjach. Do podłączenia się do sieci wymagane jest posiadanie hasła, które można uzyskać w recepcji, przy barze itd. Jest to jedno hasło dla wszystkich użytkowników, dzięki czemu mamy z głowy cały zbiór akcji wymaganych przy utrzymywaniu struktury Captive Portal z Voucherami. Z drugiej strony, w pewnym sensie tracimy kontrolę nad tym, kto łączy się do sieci Guest Wi-Fi. Po pomyślnym zalogowaniu się do sieci użytkownik natychmiast otrzymuje dostęp do Internetu.

„Czy wiesz że…?”

W przypadku Hotspotów częstą praktyką jest pobieranie opłat za dostęp do sieci. W tym celu wykorzystywane są dedykowane technologie powiązane z systemem płatności.

Open authentication

Jest to po prostu otwarta sieć bezprzewodowa, czyli taka, która nie jest zabezpieczona żadnym hasłem. Rozwiązanie najgorsze z możliwych, na szczęście coraz rzadziej spotykane.

„Czy wiesz że…?”

Wszystkie przytoczone metody dostępu do sieci mają poważną wadę, która jest jednocześnie jednym z głównych problemów sieci dla gości. Mianowicie ruch wysyłany w ramach takich sieci jest albo nieszyfrowany (Open Authentication), albo szyfrowany ale poznanie hasła do sieci pozwala w bardzo łatwy sposób odszyfrować ruch wszystkich użytkowników (Pre-shared Key). Poziom bezpieczeństwa można poprawić korzystając z szyfrowania w wyższych warstwach stosu sieciowego, np. HTTPS. W takim przypadku zawartość ramek Wi-Fi będzie widoczna, ale ich zawartością będzie zaszyfrowany ruch HTTPS.

Użytkownicy w sieci Guest Wi-Fi

Zwyczajowo Guest Wi-Fi w środowisku Enterprise przeznaczone jest między innymi dla prywatnych urządzeń pracowników firmy, gości z zewnętrznych firm, klientów itp. Ogólnie rzecz biorąc, dla wszystkich użytkowników, którym chcemy zapewnić dostęp do Internetu, ale nie do zasobów korporacyjnych.

Oczywiście może chodzić nie tylko o Internet, administrator takiej sieci może zezwolić gościom na dostęp do pewnych zasobów w sieci lokalnej, które np. są powszechnie znane albo ich rozpowszechnienie nie będzie problematyczne.

Korzyści związane z dostarczaniem sieci dla gości

Potencjalnych benefitów jest wiele i każdemu może zależeć na czym innym, dlatego postanowiłem przytoczyć kilka korzyści, które powinny znaleźć zastosowanie w większości wdrożeń. Przede wszystkim dobrze zaprojektowana i wdrożona sieć Guest Wi-Fi pozwala oddzielić ruch urządzeń korporacyjnych od innych urządzeń, co znacząco zwiększa poziom bezpieczeństwa. Idąc dalej, możliwe jest także określenie zasobów w Internecie, do których dostęp będą miały urządzenia podłączone do Guest Wi-Fi.

Kolejnym benefitem jest możliwość badania statystyk dla urządzeń w sieci Guest Wi-Fi. W dzisiejszych czasach informacja jest najcenniejszym zasobem, a dane statystyczne dla ruchu naszych klientów korzystających z naszego Wi-Fi są tym bardziej atrakcyjne.

Niektórzy producenci sprzętu sieciowego oferują możliwość pewnego rodzaju priorytetyzacji ruchu sieciowego bazując na SSID. W ten sposób możemy zagwarantować odpowiednią ilość zasobów dla urządzeń w sieci korporacyjnej, jednocześnie oferując dostęp do Internetu dla gości.

Guest Wi-Fi jest rozwiązaniem powszechnie stosowanym w środowisku Enterprise. Istnieje wiele możliwości wdrożenia tej funkcjonalności, dlatego niezwykle istotne jest dobranie odpowiedniej technologii, która będzie zgodna z naszymi wymaganiami.

Dobre praktyki

Wymienione wcześniej informacje to nie wszystko. Aby gościnne sieci Wi-Fi były bezpieczne i zoptymalizowane najlepiej trzymać się dobrych praktyk. Przeczytasz o tym w naszym darmowym NSSletterze – mailingu dla sieciowców głodnych wiedzy.

Dołączając uzyskasz dostęp również do archiwum – tematykę tego artykułu rozszerzyliśmy w NSSletterze 047. Rozwiń swoją wiedzę już teraz i zapisz się używając formularza poniżej.

Dzięki za artykuł. Brakowało mi tutaj czegoś czego szukam, a spotkałem się już nie raz, a mianowicie przychodzi klient do firmy, na recepcji dostaje wygenerowane na drukarce w formie stickers parametry połączenia Jak:

Użytkownik

Hasło

Ssid

Czas ważności tych parametrów

Jak to wdrożyć i powiązać z Cisco

Cześć Paweł. Możliwości widzę dwie:

1. Wbudowana usługa Captive Portal na kontrolerze Cisco, czyli tworzysz WLAN z obsługą uwierzytelniania WebAuth. Dane użytkowników do logowania (login/hasło), czas ważności tych parametrów itp. możesz trzymać w trzech miejscach: jako lokalne konta na WLC (Security -> AAA -> Local Net Users), na zewnętrznym serwerze RADIUS albo na zewnętrznym serwerze LDAP. Osoba pracująca na recepcji może mieć dostęp do tych list użytkowników (lokalne/RADIUS/LDAP) i nimi zarządzać, np. dodawać nowe konta. W przypadku trzymania kont lokalnie na WLC zarządzanie listą dostępu możliwe jest z poziomu konta o nazwie Lobby Admin.

W tym przypadku osoba pracująca na recepcji może drukować ręcznie utworzone konta, można też pokusić się o jakąś automatyzację tego procesu.

2. Usługa Captive Portal wyniesiona do jakiegoś zewnętrznego systemu/produktu. W tym przypadku na WLC może wystarczyć skonfigurowanie otwartej sieci WLAN bez jakiegokolwiek uwierzytelniania (można też użyć WebAuth, zależy jakie wymagania konfiguracyjne stawia wspomniany zewnętrzny system). Ruch od użytkowników będzie trafiać do zewnętrznego systemu hostującego usługę Captive Portal i to właśnie tam będzie odbywać się zarządzanie listą dostępu do sieci (loginy/hasła/ich ważność). Przykłady zewnętrznych systemów hostujących usługę Captive Portal to wifigem, ironwifi, aptilo, cloudify.

W tym przypadku dostawcy usługi Captive Portal udostępniają użyteczne mechanizmy dostarczania voucherów (login/hasło), np. jako e-mail lub SMS. Ponownie pozostaje kwestia wydruku o ile zależy nam na całkowitym odwzorowaniu przedstawionej przez Ciebie sytuacji 😉