Bezpieczeństwo sieci jest obecnie bardzo gorącym tematem. Mówi się, że informacja jest najcenniejszym towarem na rynku. Wiele w tym prawdy i muszę przyznać, że jestem na tym punkcie bardzo wyczulony. Tak się składa, że minął już ponad rok od ogłoszenia prac nad certyfikacją WPA3, która ma zrewolucjonizować poziom bezpieczeństwa w sieciach Wi-Fi. Postanowiłem powiedzieć „sprawdzam” i podsumować co to oznacza dla nas – użytkowników, administratorów, sprzedawców.

Odrobina historii

Można wysnuć teorię, że bezpieczeństwo sieci Wi-Fi było dotąd traktowane po macoszemu, a twórcy standardów IEEE 802.11 bardziej skupiali się na zwiększaniu przepustowości transmisji sieci i ogólnych cech wydajnościowych. Skąd takie przypuszczenie? Poprzednia znacząca zmiana w temacie bezpieczeństwa Wi-Fi miała miejsce wtedy, gdy średnia cena benzyny Euro 95 w Polsce wahała się w granicach 3 zł i 50 groszy za jeden litr. Tak, to był rok 2004. PIĘTNAŚCIE lat temu!

I chyba faktycznie coś musi być na rzeczy bo wcześniej praktycznie nic nie działo się w temacie bezpieczeństwa od samego powstania standardu IEEE 802.11, czyli od roku 1997. Strasznie długie te przerwy, prawda? Przyjrzyjmy się bliżej specyfikacjom kolejnych zmian, pozwoli to nam lepiej zrozumieć powody takiego stanu rzeczy.

IEEE 802.11-1997

Oryginalny standard oferował dwie możliwości konfiguracji sieci bezprzewodowej. Pierwsza z nich to Shared Key Authentication, która podczas uwierzytelniania klientów używała standardu szyfrowania Wired Equivalent Privacy (WEP). Jedyne wymaganie było takie, by zarówno klient jak i AP miały skonfigurowany ten sam statyczny klucz WEP. Nie należy mylić tej metody z Preshared Key (PSK). Mimo, że ogólny opis może wyglądać podobnie, to szczegóły techniczne i wykorzystywane algorytmy różnią się znacząco.

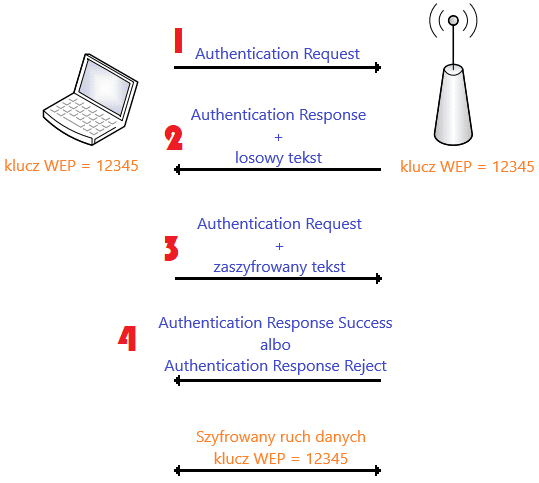

Proces uwierzytelniania Shared Key Authentication składał się z czterech etapów:

- klient wysyła ramkę z prośbą o uwierzytelnienie,

- AP odpowiada ramką z zawartym losowym tekstem,

- klient szyfruje otrzymany tekst swoim kluczem WEP i odsyła wynik szyfrowania do AP,

- AP odszyfrowuje tekst swoim kluczem WEP i porównuje wynik z oryginalnym tekstem.

Jeśli wynik porównania obu tekstów był negatywny lub gdy z jakiegoś powodu deszyfracja nie powiodła się to AP wysyłał klientowi informację z odmową dostępu. W przeciwnym wypadku AP informował klienta o pomyślnym przejściu procesu uwierzytelniania. Dalsza komunikacja była szyfrowana tym samym kluczem WEP, jaki był użyty podczas uwierzytelniania. Poniższy rysunek obrazuje ten proces:

Ta metoda posiada bardzo poważną wadę. Przechwycenie ramki z losowym tekstem i odpowiedzi od klienta z tym samym tekstem lecz zaszyfrowanym (kroki 2. i 3. na powyższym rysunku) pozwala odgadnąć klucz WEP, który został użyty. To w konsekwencji skutkuje możliwością odszyfrowania całej transmisji danych. Z racji swoich wad i niezadowalającego poziomu bezpieczeństwa metoda Shared Key Authentication została uznana za przestarzałą i nie jest już częścią standardu IEEE 802.11.

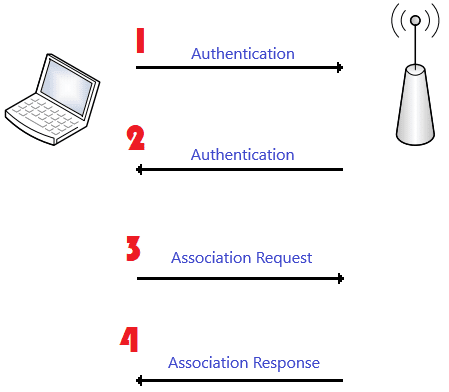

Druga możliwość to Open System Authentication, która z powodzeniem używana jest po dziś dzień. W tym przypadku proces składa się również z czterech etapów i ponownie rozpoczyna klient, który wymienia się z AP ramkami Authentication i Association. Obrazuje to poniższy rysunek:

Wspomniane ramki Authentication z punktów 1. i 2. na rysunku powyżej często są mylnie interpretowane jako faktyczne ramki uwierzytelniania. Tymczasem jest to tylko nawiązanie łączności będące podstawą do późniejszej wymiany ramek Association. Nie jest to zatem uwierzytelnianie, ponieważ nie jest potwierdzana tożsamość żadnej ze stron.

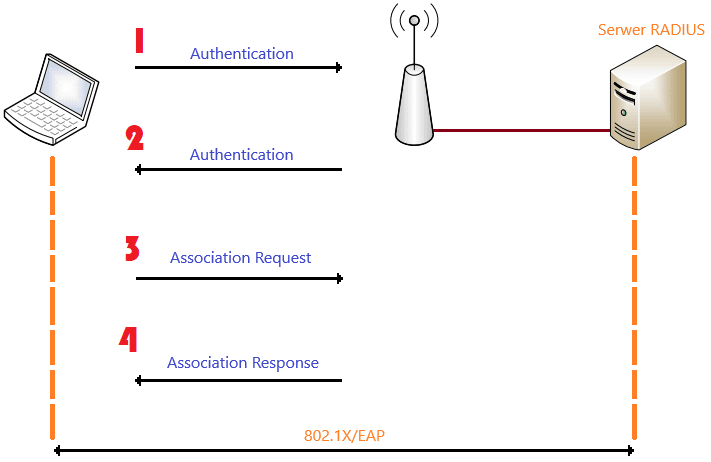

Metoda Open System Authentication sama w sobie w ogóle nie zawiera uwierzytelniania. Może być natomiast podstawą do użycia zaawansowanego uwierzytelniania korzystając z dodatkowych metod jak na przykład 802.1X/EAP. Tak też uczyniono w późniejszych latach i jest to główny powód dla którego Open System Authentication wciąż pozostaje w użyciu. Poniższy rysunek obrazuje przytoczoną sytuację.

WPA

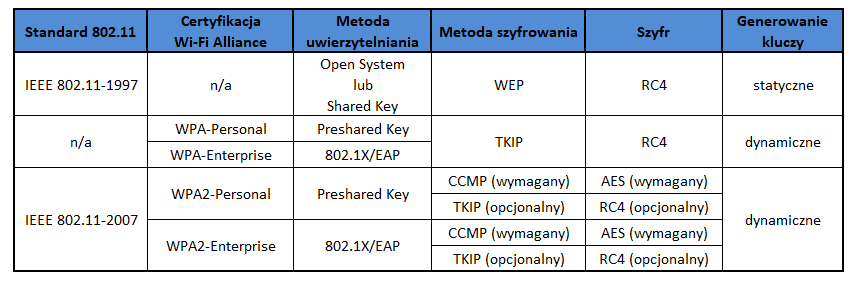

Wróćmy do wspomnianego już roku 2004. Wtedy to bowiem światło dzienne ujrzał standard IEEE 802.11i, który szykowany był jako pierwsza poważna aktualizacja bezpieczeństwa w standardzie IEEE 802.11. Był to przełom, który wprowadził w życie przede wszystkim poniższe dwie składowe:

- Poprawa prywatności przesyłanych danych – poufność transmisji uległa poprawie dzięki wprowadzeniu silniejszej metody szyfrowania o jakże długiej nazwie Counter Mode with Cipher Block Chaining Message Authentication Code Protocol (CCMP), która używa algorytmu Advanced Encryption Standard (AES). Całość w skrócie można przedstawić jako CCMP/AES. Oprócz tego standard IEEE 802.11i oferował opcjonalną metodę szyfrowania o nazwie Temporal Key Integrity Protocol (TKIP), która używa algorytmu RC-4. Ten drugi wariant określa się w skrócie mianem TKIP/RC4 i jest to po prostu ulepszona wersja standardu WEP.

- Zwiększone możliwości uwierzytelniania – od tego momentu możliwe stało się korzystanie z frameworku IEEE 802.1X w połączeniu z protokołem EAP, a także metody Preshared Key (PSK).

Organizacja Wi-Fi Alliance dbająca o zachowanie kompatybilności między urządzeniami różnych producentów implementujących standardy IEEE 802.11 wyszła nieco przed szereg w roku 2003. Wtedy to ogłosiła wydanie certyfikacji o nazwie Wi-Fi Protected Access (WPA), która została określona mianem zalążka jeszcze niegotowego standardu IEEE 802.11i. WPA zawierało wyłącznie metodę TKIP/RC4 i oferowało dwie poniższe ścieżki certyfikacji definiujące sposoby uwierzytelniania klientów:

- WPA-Personal – przeznaczone dla środowisk typu Small Office Home Office (SOHO), korzystające z metody Preshared Key (PSK).

- WPA-Enterprise – zaawansowane uwierzytelnianie przeznaczone dla sieci korporacyjnych, które umożliwiało skorzystanie z frameworka 802.1X i wybranego protokołu EAP.

WPA2

Po opublikowaniu standardu IEEE 802.11i w roku 2004 organizacja Wi-Fi Alliance wypuściła drugą wersję swojej certyfikacji o nazwie Wi-Fi Protected Access 2 (WPA2). Można powiedzieć, że było to odwzorowanie standardu IEEE 802.11i na potrzeby programu certyfikacji urządzeń, tym razem już z uwzględnieniem zarówno TKIP/RC4 jak i CCMP/AES. Zaktualizowane sposoby dostępu do sieci przybrały nazwy odpowiednio WPA2-Personal i WPA2-Enterprise, zachowując swoje przeznaczenie przedstawione w opisie WPA.

Poniższa tabela prezentuje zbiór omówionych dotychczas informacji:

WPA3

Na początku roku 2018 świat obiegła wiadomość, że organizacja Wi-Fi Alliance ogłosiła powstanie programu certyfikacji o nazwie Wi-Fi Protected Access 3 (WPA3). I chociaż wiadomo było, że prędzej czy później musi to nastąpić, to dla wielu osób było to wydarzeniem niezwykłym, niespodziewanym i zasługującym na podzielenie się tym cudem z resztą świata przy pomocy mediów społecznościowych. No dobra, gdybym wtedy korzystał z Twittera to postąpiłbym dokładnie tak samo! 🙂

Ale ostudźmy emocje jeszcze na chwilę. Przede wszystkim, czy poziom zabezpieczeń uwzględnionych w programie WPA2 uległ przedawnieniu? Październik 2017 i ujawnienie bardzo poważnych luk pod zbiorczym tytułem Key Reinstallation Attack (KRACK) podpowiada, że jest coś na rzeczy. Należy jednak pamiętać, że KRACK był głównie wynikiem błędnej implementacji standardów IEEE 802.11 na urządzeniach. WPA2 wciąż pozostaje bezpiecznym standardem, zwłaszcza po wgraniu łatek dla KRACK, ale te 15 lat posuchy na polu bezpieczeństwa skłania do refleksji. Przecież musiało w tym czasie powstać coś nowego, co można by użyć na potrzeby uwierzytelniania i szyfrowania w sieciach Wi-Fi.

Czy powstało? Owszem. Dokładnie 25. czerwca 2018 roku organizacja Wi-Fi Alliance wypuściła WPA3. Zgodnie z wymaganiami nowej certyfikacji wszystkie sieci WPA3:

- muszą używać najnowszych metod zabezpieczeń,

- nie zezwalają na użycie przestarzałych protokołów (np. WEP, TKIP),

- wymagają użycia mechanizmu Protected Management Frames (PMF), o którym możesz przeczytać więcej w tym artykule.

Oczywiście to tylko zalążek informacji, pod powyższymi hasłami kryje się uderzenie w słabości WPA2. Standardowo już organizacja Wi-Fi Alliance wprowadziła podział na dwa rodzaje wdrożenia w zależności od środowiska pracy i nazwała je odpowiednio WPA3-Personal i WPA3-Enterprise. Obie metody poznasz lepiej w kolejnych rozdziałach.

„Czy wiesz że…?”

Dostarczenie funkcjonalności WPA3 powinno być możliwe na większości obecnie używanych urządzeń poprzez aktualizację ich oprogramowania. Pytanie jednak jak do tematu podejdą producenci sprzętu – taki krok wiązałby się z koniecznością ponownego przejścia certyfikacji Wi-Fi CERTIFIED, tym razem dla WPA3, dla urządzeń które są na rynku od kilku lat. Spodziewam się zatem, że w większości przypadków będziemy musieli zakupić nowy sprzęt, który będzie od początku zgodny z WPA3. Czas pokaże.

Na stronie Wi-Fi Alliance znajdziesz urządzenia z potwierdzonym wsparciem dla WPA3.

WPA3-Personal

Największa zmiana to rezygnacja z wysłużonej już i podatnej na offline’owe ataki słownikowe metody Preshared Key. Zamiast tego do dyspozycji dostajemy Simultaneous Authentication of Equals (SAE), które wprowadza zdecydowanie bardziej zaawansowaną odmianę uwierzytelniania po haśle. Nowe podejście pozwala uzyskać między innymi:

- Odporność na offline’owe ataki słownikowe – atakujący nie ma możliwości podsłuchania uwierzytelniania WPA3-Personal lub aktywnego udziału w pojedynczej wymianie wiadomości WPA3-Personal, a następnie sprawdzania wszystkich możliwych haseł bez dalszej interakcji z siecią. Jedyną metodą ustalenia hasła sieciowego jest powtarzanie aktywnych ataków, podczas których atakujący ma możliwość sprawdzenia tylko jednego z możliwych haseł per atak.

- Odporność na odzyskanie klucza – nawet jeśli atakujący odgadnie hasło to nie jest w stanie ustalić klucza sesji podczas biernego podsłuchiwania wymiany wiadomości WPA3-Personal.

- Możliwość użycia łatwiejszego hasła bez ryzyka utraty bezpieczeństwa – używanie długich i skomplikowanych haseł bywa problematyczne. Dzięki odporności na offline’owe ataki słownikowe Wi-Fi Alliance stwierdza, że można używać haseł łatwiejszych do zapamiętania i wpisywania. Osobiście sugeruję jednak trzymać poziom trudnych haseł, tak w razie czego i jako dobra praktyka 🙂

- Naturalną zgodność z poprzednimi wersjami – z punktu widzenia użytkownika nie ma różnicy w użyciu pomiędzy WPA3 a WPA/WPA2.

SAE

WPA3-Personal korzysta z metody SAE, która została opisana w standardzie IEEE 802.11-2016. SAE z kolei implementuje algorytm Dragonfly Key Exchange wyjaśniony w RFC 7664, którego autorem jest Dan Harkins. Ten sympatyczny jegomość jest twórcą także kliku innych technik z zakresu bezpieczeństwa, z których czerpie WPA3. Korzystając z analogii w bardzo ciekawy sposób opisuje on działanie metody Dragonfly Key Exchange:

Hasło jest numerem od 1 do 50. Bierzemy stos 51 wizytówek.

Podczas gdy druga osoba odwraca wzrok, pierwsza osoba zaznacza X-tą

kartę na jej lewej stronie (gdzie X wynosi od 1 do 50, a górna karta

się nie liczy). Następnie, podczas gdy pierwsza osoba odwraca wzrok,

druga osoba zaznacza kartę numer Y na jej prawej stronie. Teraz, gdy

obie osoby patrzą, stos jest odwracany do góry nogami i tasowany.

Następnie karty są przeglądane, a jeśli jedna karta ma znak po obu

stronach (X == Y), obie osoby użyły tego samego hasła. Jeśli jedna karta

ma znak po lewej, a inna karta ma znak po prawej stronie (X != Y), osoby

użyły innych haseł. Ale żadna z osób nie wie jakiego hasła użył partner

- druga osoba nie ma możliwości ustalenia numeru X, a pierwsza osoba nie

ma możliwości ustalenia numeru Y. Teraz wyobraź sobie, że zamiast stosu

51 wizytówek, jest to stos składający się z 2^256 kart - sposobność

odgadnięcia numerów stała się nieskończenie trudniejsza.

W sieci Wi-Fi metoda SAE dostarcza osobny klucz Pairwise Master Key (PMK) dla każdego użytkownika, który to następnie użyty jest w tradycyjnym procesie 4-way handshake w celu wygenerowania kluczy Pairwise Transient Key (PTK). Zarówno PMK, jak i hasło użyte podczas uwierzytelniania, nie mogą być odgadnięte poprzez metody pasywne i offline’owe ataki słownikowe.

Nie ma co się oszukiwać – WPA2 nie zniknie w tym roku, ani nawet w ciągu najbliższych pięciu lat. Czy to tragedia? Absolutnie nie. Patrząc natomiast z perspektywy wdrożenia WPA3 musimy poczekać na kolejny krok milowy jakim będzie określenie tej technologii jako obowiązkowego punktu wymaganego do otrzymania tytułu Wi-Fi CERTIFIED. Mam nadzieję, że nastąpi to już niedługo i będziemy mogli garściami czerpać z nowych możliwości. Tego życzę nam wszystkim.

Enterprise i migracje

Wymienione wcześniej WPA3-Personal to nie wszystko, warto wiedzieć o istnieniu WPA3-Enterprise oraz jego różnic względem poprzedniej wersji tego standardu. Ponadto warto rozważyć migrację swoich sieci bezprzewodowych na nowszy standard korzystając z nowoczesnych metod. Przeczytasz o tym w naszym darmowym NSSletterze – mailingu dla sieciowców głodnych wiedzy.

Dołączając uzyskasz dostęp również do archiwum – tematykę tego artykułu rozszerzyliśmy w NSSletterze 049. Rozwiń swoją wiedzę już teraz i zapisz się używając formularza poniżej.

Z tą implementacją WPA3 nie idzie tak za szybko. Właśnie patrze, a w urządzeniach Zyxela WPA3 ma status beta. A to jedna z silniejszych firm pod kątem Wifi na rynku.

zyxel? buhahahahaha. to tanizna i biedna opcjami a nie jakaś silna firma. wiem bo miałem do czynienia.na tplink mam, na mikrotik też…ale mam głupi telewizor sony z zeszłego roku i tam nigdy nie zobaczę

Zauważyłem, że o ile z dostępnością WPA3 po stronie infrastruktury WLAN jest coraz lepiej, to wsparcie po stronie posiadanych urządzeń klienckich wciąż mocno kuleje. Trzeba czekać… 🙂

Dzięki za ciekawy artykuł, przyda się zawarta w nim wiedza.

Dzięki 🙂

Tak na prawdę, to najważniejsze jest zadbać o siebie.

Nic dodać, nic ująć! 😁

Artykuł sztos! Tak trzymać!

Dzięki za opinię 😊

Panie Łukaszu, a czy jest w planach WPA…4?

Dotychczas nie słyszałem, ale nie wykluczam, że odpowiednia work grupa została już zawiązana. Podobnie jak z .11ax, które jeszcze na dobre nie weszło a już mówiono o następcach 😁